Práctica 2 Fase 1

Introducción: Tendremos que instalar el filezilla server en el windows y el fillezilla cliente en una máquina Ubuntu para poder capturar sus paquetes. Más adelantes lo intentaremos con un fichero encriptado.

Para ir empezando, abriremos el filezilla server en windows para configurarlo.

Después de poner lo necesario para conectarse, entraremos al filezilla server. Nos iremos al apartado marcado en la siguiente foto:

Aquí configuraremos lo necesario para el usuario y además tendremos que entrar en la parte de grupo para crear un grupo en el que dividir las sesiones entrantes.

Como vemos en la parte superior, hay unos apartados muy claros que necesitamos configurar: General y Shared Folders.

Pondremos contraseña, crearemos el usuario y subiremos el archivo que queramos compartir al servidor.

A continuación tendremos que ir a la máquina Linux y descargar el filezilla cliente. Una vez hecho, tendremos que ejecutar el terminal para ejecutarlo con el comando que nos sale a continuación.

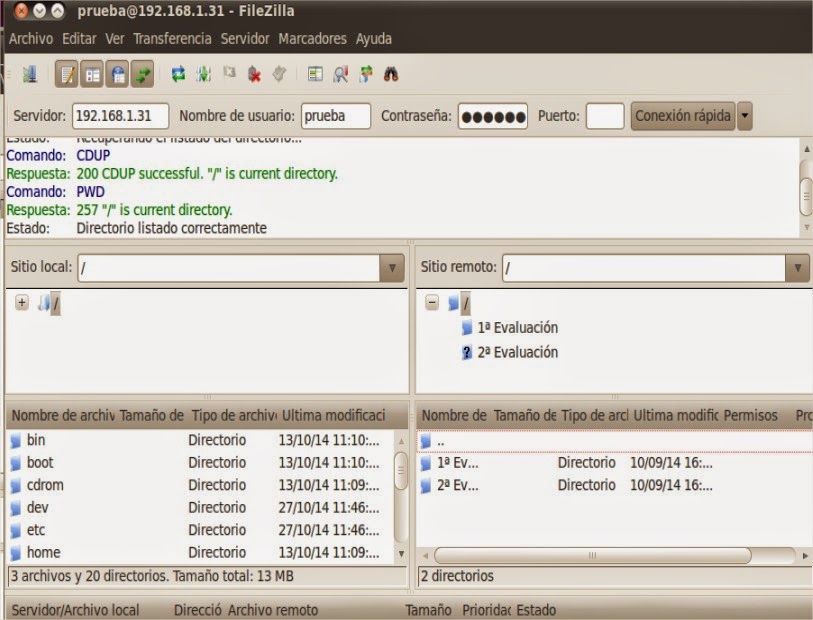

Aquí veremos como es el filezilla de la máquina Ubuntu. Lo dejamos de momento aparte para abrir el wireshark y captar los paquetes que nos irán saliendo con la comunicación. Configuraremos el wireshark para paquetes FTP y puerto 21 y daremos a start. Cuando iniciemos sesión en el filezilla, observaremos que el filezilla servidor de windows responde con que alguien inicio sesión, que ip y mas datos sobre el usuario. Al pasar esto, miramos wireshark y nos capta unos paquetes muy interesantes.

Wireshark capto el usuario y contraseña usados para entrar al filezilla servidor, ademas de si el inicio de sesión fue bueno o malo.

Práctica 2 Fase 2

Introducción: Descargamos la herramienta gpg y sigue los pasos del caso práctico 3. Es necesario para cifrar el fichero que se va a transmitir vía FTP. ( No será necesario realizar todo el caso práctico)

A continuación lo exportaremos para que luego lo pasemos por el filezilla y comprobar de que cuando pasamos el archivo esta cifrado y no podemos ver nada.

Ahora activaremos de nuevo el wireshark y comprobaremos que los paquetes que pillamos, son imposibles de leer.

.jpg)

Me ha parecido muy entretenido esto.!

ResponderEliminar